红蓝对抗 | 防守阵地的有效建设

不知攻,焉知防

首先我要提的一个观点是:不知攻,焉知防。 其实不难发现,我们的防御体系都建立在了解攻击者攻击方法的基础上,再提出相应的防御措施。

我总结了攻击团队的5个特点:团队作战、思路清晰、装备精良、操作风骚、熬夜专家。

先说熬夜专家。科比在接受年度偶像奖的采访时,记者问:“你为什么这么成功?”科比反问道:“你知道洛杉矶凌晨四点钟是什么样子吗?” 记者摇摇头。如果这个记者是攻击方的话,我想回答应该是:“我不仅知道洛杉矶凌晨四点钟的样子,洛杉矶的凌晨1点、2点、3点、5点我全知道。”这个答案充分解释了“一壶茶,一包烟,一个网站盯一天”的战斗精神。

在团队作战上也有明确的人员或技能分工,互相配合,齐心拿下防守目标。

在攻击思路上,攻击团队也有着清晰的认知,知道自己每一步该干什么,当然他们也只能一步一步干……但在每一步的攻击过程中,像类似ATT&CK这样的模型,为攻击者提供了很好的思路参考,使其攻击内容全面且充分。我列举了几个常见的阶段,比如外部信息收集、边界突破等。

攻击思路(仅供参考)

对攻击思路的理解见仁见智,各凭喜好,不用过分局限,有兴趣的小伙伴可以浏览ATT&CK的官网。

在攻击装备上,一般都是配备精良,手握大把0day或Nday POC。攻击团队还会对一些权限维持工具或XX工具进行魔改或框架重写,极大地增加检测难度。有的攻击队甚至完成了部分攻击装备的自动化。

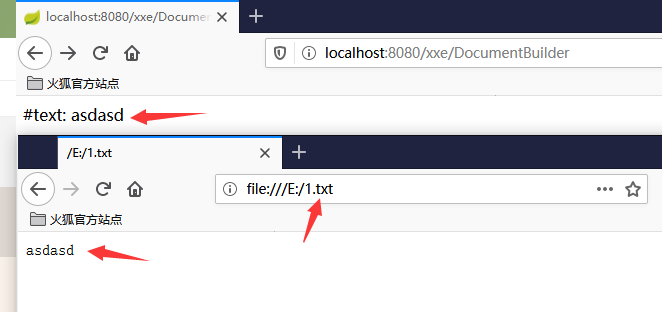

在具体操作环节,攻击方会有很多出其不意的“骚操作”。这里列举一些已公开的做法:发现外网存在SVN源码泄露,上传Shell捆绑目录感染运维人员主机;通过钓鱼HR邮箱获得权限后分析入职员工VPN账户密码;GitHub泄露源码,分析源码发现XX漏洞拿下权限;供应链存在VPN弱口令,通过供应链分析打入企业内网;还有一些物理类攻击,比如从地下车库或翻窗进入大楼、贿赂保安绕过安检、丢弃捆绑木马的u盘等等。

防守思路

防守思路从4个阶段展开:战前动员、设计布防、攻防演练、总结改进。

01 战前动员

首先来说说战前动员。为什么称之为战前动员,而不是项目中的启动阶段?因为实战演习一旦开始,就不是小打小闹,而是0day满天飞,各种脑洞骚操作的实战对抗。

如果你准备参与这样的演习了,那么首先得有一个攻防实战演习方案。然后再去向领导汇报,引起管理层的重视。只有引起管理层重视,才能获得充分的资源和支持,才有可能不被攻击队一击即溃。

完成方案的制定、评审和汇报后,就需要开始组建团队。这里的团队是指全员参战。因为其他人不仅仅是吃瓜群众,还有可能是个爱点钓鱼邮件、爱贪小便宜捡木马U盘的队友。因此,这里的团队组建实际是全体员工的任务分配和意识培训,哪怕是清洁卫生的后勤人员。

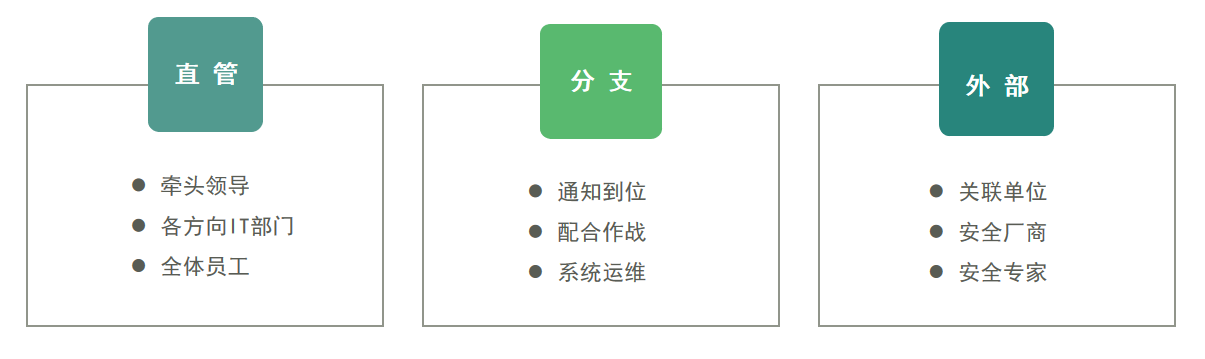

具体的人员和角色可以从下图看出,大致分为直管、分支和外部。

首先这个事牵头的肯定是总部,因此得请一位大boss出面,担任组长或者总指挥,作为战役的牵头人。其次是各方向的IT部门,需指定一人甚至多人做全权的配合工作。接下来是全体员工,物理类攻击、钓鱼类攻击、密码类攻击、木马类攻击、Nday类攻击的防范都需要他们的配合。分支机构也是如此,通知到位,指定各方面专职人员配合行动,全员参与。最后是外部单位,包括关联单位,也需要密切关注和梳理风险。另外,一般一个企业的安全人员配备都不足以应对这样的实战演习,所以需要向安全厂商“借人”。最后是安全专家,需要请一至多位专家级选手作指导,包括具体落地中遗落的盲点等。

02 设计布防

资产梳理

防守团队的组建完成后就可以按照方案一步步实施。首先是设计布防阶段,你想要布置防御阵地,首先要了解自己有什么人、有什么武器、有多少弹药等基本信息,所以要对自身的资产先进行资产梳理,其中人员也是你资产的一部分。具体内容在第1讲《资产暴露面及突破链预测》中有涉及,这里不再重复和补充。

风险排查

有了资产信息后就可以进入风险排查阶段了,具体排查的内容因单位的组成形态而定,可以从暴露资产、攻击路径、敏感信息、常见漏洞、安全意识等层面进行全面排查,排查项方面最低也要参考国家或行业标准,或者调取往年的一些报告作为部分数据参考,最好是能从真实的攻击操作上进行现状排查。排查完成后,肯定会发现N多风险。如果你做完了没发现啥事,只能说明排查力度不够,层面覆盖不全,可能最初的方案设计就存在问题。

风险控制

排查出风险后就需要做风险控制。风险控制并不是说所有的风险都需要解决,可以从降低、转移、接受等方面对风险进行处理,但这些风险你都要了解,知道自己的强项和弱点。

武器完善

攻击团队装备精良,防守团队自然不能啥都没有,也不能有的没的全上,要根据实际情况,把钱用在刀刃上,通过防守武器建设来降低或者转移部分风险。以下是默安能够提供的“装备”概览。

PS:武器的完善需要结合自身的情况和经费,合理选择补充即可。

03 攻防演练

完成设计布防并不是一劳永逸的,还需要通过经常组织攻防演练的方式,校验方案的全面性、落地的执行性、考虑的周密性、攻击手段的时效性。下面大致讲解攻防演练的过程,具体操作可简化,确保能达到演练目的的同时,保障业务系统安全运行即可。

首先进行攻防演练得有一个演习组织,成立组织后即可着手开展演练的准备,包括搭建演练场地、制定演练规则、确定参演人员等。

演习场地可选择现场或远程,但必须要全程开启监控、录屏和审计措施,确保演习目标的安全,避免攻击团队借机留下后门或Shell。场地准备好后就需要制定演习规则了,比如要求攻击团队不能使用DDoS攻击、做危险操作时应请示裁判组等;同理,防守团队也应有规则,比如发现攻击、事件处置等。其他规则和要求可以看情况制定。有了场地和规则后,还需确定参与演习的具体人员。

一切准备就绪后即可开展模拟演练,这里我列举了一个演练流程,供各位参考。

攻防演练基本流程

04 总结改进

演练结束后,首先要对演习环境进行恢复,包括收集攻防双方的报告、清理植入的后门、清除创建的账号和网络访问权限等。最后进行复盘分析和数据总结,从实战中发现防御体系设计的不足,并进行整改。

通过日常的模拟演练,有朝一日如果真的需要迎接战斗,那干就完了。在战斗过程中,需要做的就是持续监控、事件分析、问题处置和攻击溯源。

资料来源:默安科技