Webug靶场任意文件下载漏洞复现

红帽社区是一个垂直网络安全社区,融合“红帽先锋”正能量精神,每日分享最新安全资讯,提供安全问答、靶场、众测、漏洞库等功能,是网络安全爱好者学习、交流的优质社区。

漏洞简述:

一些网站由于业务需求,可能提供文件查看或者下载的功能,如果对用户查看或者下载的文件不做限制,那么恶意用户可以可以查看或者下载一些敏感文件,比如配置信息、源码文件等

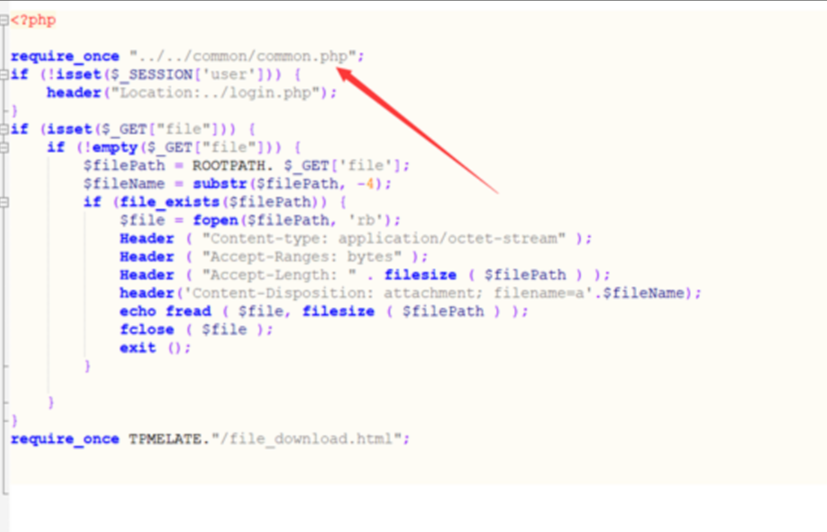

漏洞成因:

存在读取文件的函数

读取文件的路径用户可控且未校验或校验不严格

输出了文件内容

漏洞危害:

下载服务器任意文件,如脚本代码、服务及系统配置文件等,进一步利用获取的信息进行更大的危害。

可用得到的代码进一步代码审计,得到更多可利用漏洞

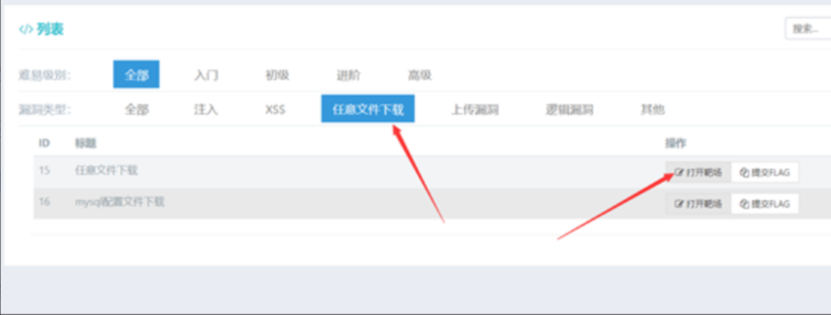

实验环境:webug靶场

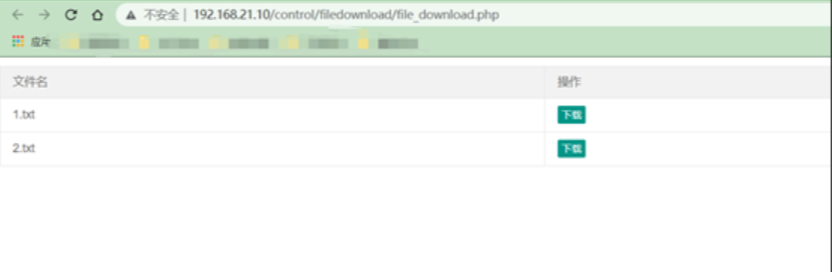

主页

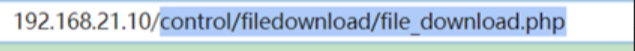

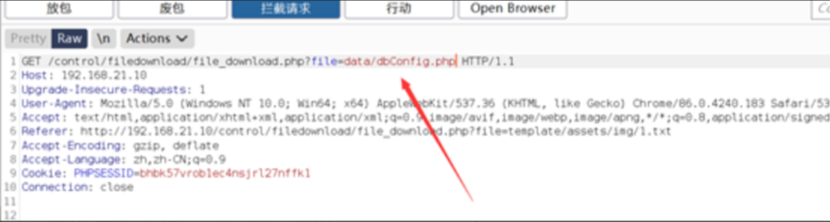

BP抓包

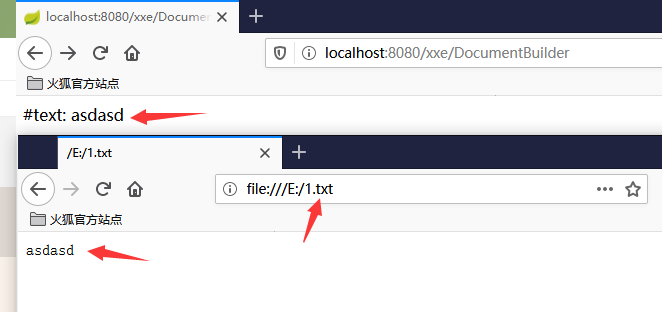

我们把url的路径改为,发送至repeater模块

在repeater模块下send

读取出来了代码

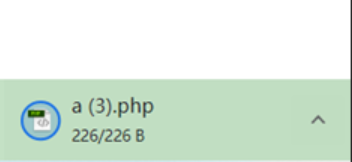

放包,看是否能下载

下载下来,审计一下

发现了一个路径

用上面的方法下载下来

发现dbConn.php,前面还有一个DATAPATH

这个有可能是个文件夹名字

我们试一下

没反应,肯定是没有这个文件夹

改为data

又发现dbConfig.php

下载

发现数据库密码

原作者:LN7034, 转载自FreeBuf

责任编辑:

声明:本平台发布的内容(图片、视频和文字)以原创、转载和分享网络内容为主,如果涉及侵权请尽快告知,我们将会在第一时间删除。文章观点不代表本网站立场,如需处理请联系客服。

相关文章: